In altre parole, è quanto le persone conoscono le minacce alla sicurezza informatica che devono affrontare, i rischi che ne derivano ed i comportamenti corretti da tenere.

Le persone, in quanto utenti dei sistemi informatici, sono considerate l'anello più debole e la principale vulnerabilità di un sistema informatico e le misure tecniche di sicurezza da sole non sono sufficienti per proteggerlo.

Questa è la ragione per la quale è necessario ridurre il rischio portato dell'elemento umano (utenti finali) sensibilizzandolo affinché maturi la sua consapevolezza cyber (Cyber Security Awareness) .

Il primo passo è condividere gli scenari di rischio cyber in cui l’organizzazione e le sue persone si trovano ad operare, illustrandone gli elementi che li compongono:

- Le minacce cyber

- I profili e le motivazioni degli attaccanti cyber

- I rischi di attacco dell’organizzazione e possibili conseguenze.

Le minacce cyber

Phishing:

il phishing è un tipo di attacco di ingegneria sociale (Social Engineering) che tenta di indurre le vittime a divulgare informazioni sensibili o ad installare inconsapevolmente del software malevolo (Malware).

I criminali informatici utilizzano e-mail, social media, telefonate e messaggi di testo (SMS) cercando di farsi passare per interlocutori fidati per manipolare la propria vittima affinché esegua una specifica azione: un click su un collegamento dannoso, il download un allegato, l’accesso ad un sito Web contraffatto o intenzionalmente divulgare informazioni sensibili.

Le informazioni possono quindi essere utilizzate per accedere ad account personali o per “impossessarsi” della loro identità (furto di identità).

Malware:

il malware è un tipo di software dannoso progettato per danneggiare o accedere ad un sistema informatico all’insaputa dell'utente.

Esempi di malware sono virus, worm, cavalli di Troia, spyware, adware e ransomware.

Il malware viene in genere installato su un computer quando un utente fa click su un collegamento, scarica un allegato dannoso o si lancia un programma software contraffatto.

Una volta installato, il malware può sottrarre, eliminare o crittografare dati sensibili.

Può anche bloccare il funzionamento del computer, le funzioni di calcolo rendendo il sistema inutilizzabile.

Minaccia interna:

è una minaccia di sicurezza che ha origine all'interno di un'organizzazione in contrapposizione a quella di un proveniente dall’ esterno.

Può essere un dipendente attuale o un ex, un fornitore o qualsiasi altra attività commerciale associata che ha accesso ai dati dell'organizzazione ed ai sistemi informatici.

Gli attacchi interni possono essere particolarmente pericolosi perché, a differenza di attori esterni che tentano di farlo infiltrarsi in una rete, gli addetti ai lavori hanno in genere un accesso legittimo ai sistemi informatici dell’organizzazione in cui operano.

Attacchi alla supply chain:

un attacco alla supply chain (filiera di fornitura), noto anche come “attacco di terze parti” tenta di danneggiare un'organizzazione sfruttando le vulnerabilità della sua filiera di fornitura.

Sono attacchi che hanno la capacità di infiltrarsi in un'intera rete di organizzazioni sfruttando una unica compromissione.

Sono generalmente più difficili da rilevare rispetto ai tradizionali attacchi malware.

I profili e le motivazioni degli attaccanti cyber

Le persone coinvolte nella criminalità informatica sono guidate da motivazioni diverse, comprenderle è importante per adottare le misure adatte per contrastarne le azioni.

Queste sono le motivazioni più frequenti.

Economica:

il denaro è il più grande fattore motivante per tutte le attività criminali e la criminalità informatica non fa eccezione.

Si tratta di furti nel mondo digitale che sono molto più facili da realizzare di una rapina in banca.

Nonostante gli attacchi di alto profilo ad organizzazioni importanti, l’attenzione si è spostata sulle aziende di medie e piccole dimensioni (PMI) perché sono “prede” più facili in quanto hanno misure di sicurezza più deboli.

Per la criminalità informatica è più redditizio colpire più aziende piccole piuttosto che una azienda molto grande che però ha investito milioni per rafforzare le sue difese tecnologiche.

Spionaggio:

Gli attaccanti informatici utilizzano spesso lo spionaggio informatico per sottrarre informazioni riservate, proprietà intellettuale o segreti commerciali.

Che si tratti di un attacco ad una nazione (Nation State) o di uno spionaggio aziendale, lo spionaggio rappresenta una minaccia significativa per tutte le organizzazioni.

Violazione dopo violazione mette in evidenza quanto siano attivi gli attaccanti nel perseguire due particolari settori: politico e industriale.

Infrastrutture critiche come trasporti, acqua, telecomunicazioni sperimentano l'attenzione persistente di organizzazioni criminali supportate dai rispettivi stati (Nation State).

L'utilizzo del malware come arma da parte delle organizzazioni Nation State straniere colpiranno tutte le organizzazioni ad eccezione di quelle più grandi che hanno investito risorse adeguate nella sicurezza informatica, ma il fatto sorprendente è che il principale facilitatore di questi vettori di attacco sono le persone.

L’Ingegneria Sociale (Social Engineering) e misure di sicurezza inadeguate sono le prime aree che un criminale informatico proverà a sfruttare.

Per questo motivo, è fondamentale che le organizzazioni sensibilizzino il loro personale (Cyber Security Awareness e Training) affinché siano in grado di riconoscere queste minacce e difendersi adeguatamente.

Divertimento:

molti hacker sono motivati dal brivido e dall'entusiasmo di infiltrarsi nel sistema informatico di un'azienda, anche solo per ricevere il riconoscimento da parte dei loro pari (peers) della comunità hacker.

Attivismo:

L'attivismo è l'atto di violare (hackerare) un sistema informatico o rete con finalità politica o sociale.

L’attivismo è una forma di protesta presente da molto tempo, la novità è la tecnologia onnipervasiva che può essere utilizzata per azioni ostili a determinati “bersagli” per scopi ideologici.

Uno dei motivi dell’incremento delle azioni di attivismo è che lanciare un attacco informatico è più economico rispetto all'azione aggressiva diretta.

Sottrazione di risorse:

sottrarre risorse computazionali, ovvero potenza di calcolo, per produrre bitcoin è diventata una attività commerciale redditizia

Il mining di bitcoin riduce le prestazioni funzionali dei computer delle “vittime” e comporta un significativo consumo di energia elettrica.

Questo tipo di attaccanti sfrutta ogni opportunità, dal privato alla multinazionale

Altro:

questa categoria include minacce interne come fughe di dati non intenzionali, configurazioni errate, errori dell'utente e una serie di altre minacce non dipendenti da tentativi di attacco mirati da parte di esterni.

Le cause più frequenti di compromissione sono software non aggiornati (Unpatched Software) e Ingegneria Sociale (Social Engineering) e rappresentano il rischio più grande per la maggior parte delle organizzazioni.

Rischi di attacco dell’organizzazione e possibili conseguenze

Cosa accadrebbe se la tua organizzazione venisse hackerata?

Qual è la probabilità e quale sarebbe l'impatto?

Per rispondere a queste domande, è necessario comprendere l'unicità del profilo di rischio che l’organizzazione deve affrontare.

La misura in cui le minacce cyber sono pericolose per l’organizzazione determina il livello di vulnerabilità che è necessario gestire con piani e misure di mitigazione.

Questo è particolarmente importante per il personale e la filiera di fornitura perché sono percorsi più utilizzati dagli attaccanti malintenzionati.

Il Training (Formazione)

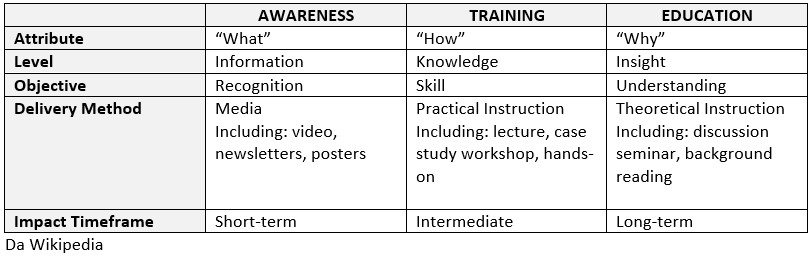

Un programma completo di mitigazione del rischio cyber per il personale consiste nella combinazione di tre interventi:

- CONSAPEVOLEZZA (AWARENESS),

- FORMAZIONE (TRAINING),

- EDUCAZIONE (EDUCATION).

Le sessioni di sensibilizzazione (Awareness) sono propedeutiche alla formazione, il loro scopo è mettere in grado le persone di riconoscere i problemi di sicurezza, valutarne i rischi e comportarsi di conseguenza (es. non procedere con una certa azione, segnalare una situazione sospetta ecc.).

La Formazione (Training) è invece progettata per dare alle persone le capacità e le competenze di sicurezza adeguate per agire in modo corretto (es. riconoscere un link malevolo, un allegato ingannevole, effettuare una verifica con l’antivirus, configurare un sw di sicurezza ecc.)

Il programma di formazione tiene in considerazione:

- il livello di esposizione ai rischi cyber

(es. utenti privilegiati, amministrazione, dirigenti sono particolarmente esposti)

- il livello di conoscenze tecniche

(es. contenuti differenti per l’IT e le Risorse Umane)

- le specifiche attività e strumenti utilizzati

(es. servizio clienti, produzione, ufficio tecnico)

per proporre i contenuti più idonei ed interessanti.

Le modalità di erogazione dei contenuti dipendono molto dalle caratteristiche dell’Azienda, ma la linea guida generale è:

- eventi brevi,

- frequenti,

- monotematici

- possibilmente nterattivi,

- test pratici frequenti (es. phishing, URL malevole ecc.)