Le modalità di attacco dei criminali informatici sono numerose e continuano ad aumentare, il Fractional CISO ha tra i suoi compiti mantenersi aggiornato sulle minacce informatiche e sui metodi più efficienti per contrastarle.

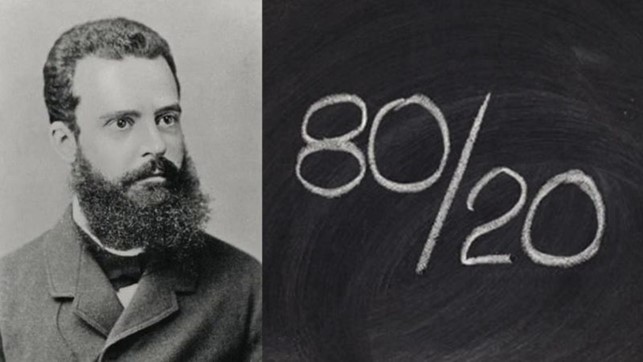

È importante però sapere che tutte le statistiche concordano che oltre il 95% degli attacchi effettuati con successo sono riconducibili a:

a. social engineering

b. accessi con credenziali rubate

c. sistemi esposti su internet con software non aggiornatoI controlli disponibili sono diversi e complementari tra loro.

Controlli amministrativi - (minacce a. e b.)

1. Formazione continua del personale, (di tutto il personale senza eccezioni) sulla Sicurezza e Consapevolezza del rischio informatico, adattato ai differenti ruoli aziendali, con l’obiettivo di alzare il livello di attenzione in particolare su:

- a. Utilizzo corretto degli strumenti e sw aziendali

- b. Utilizzo delle credenziali di accesso

- c. Utilizzo della posta elettronica (phishing)

- d. Condivisione delle informazioni all’interno e all’esterno dell’Azienda

- e. Comuni forme di Social Engineering

- f. Test periodici e misurazione dei risultati

2. Regolamento di utilizzo accettabile degli strumenti aziendali

3. Procedura di gestione di e-mail sospette4. Procedura di gestione delle password

5. Procedura di gestione del ciclo di vita delle utenze

(provisioning / deprovisioning)

Controlli Tecnici / Logici - (minacce a. e b.)

1. Sistema di protezione degli endpoint

(Anti-malware / EDR / Web Browser isolation)2. Autenticazione a 2 fattori

3. Configurazioni di sicurezza del servizio di posta elettronica

4. Sistema di gestione e controllo della consapevolezza sul Phishing

Per la terza minaccia (c.) invece:

Controlli amministrativi

1. Regolamento e procedure di gestione delle vulnerabilità e aggiornamenti del sw

Controlli Tecnici / Logici

1. Test periodici di vulnerabilità dei sistemi esposti

2. Penetration test periodici

3. Aggiornamento in modalità controllata del sw con vulnerabilità