L’Azienda non dovrebbe mai procedere “a vista”, ma utilizzare competenze specifiche per raggiungere i propri obiettivi, come il Fractional CISO nella Sicurezza delle Informazioni, per progettare, pianificare e coordinare il Programma di Sicurezza delle Informazioni, ovvero l’insieme documentato di politiche, linee guida, procedure, standard e controlli di sicurezza dell'Azienda.

L’obiettivo è garantire la sicurezza delle informazioni in termini di:

-RISERVATEZZA

-INTEGRITA'

-DISPONIBILITA'

Riservatezza:

garantire che dati, oggetti e risorse siano protetti in modo tale che solo gli utenti autorizzati possano visualizzarli e accedervi.

I sistemi informatici archiviano, elaborano o trasmettono dati e informazioni e poiché le informazioni sono preziose, sono minacciate da attacchi (ingegneria sociale, phishing, furto, ecc.), ma anche da violazioni accidentali causate dai dipendenti.

Alcune delle contromisure disponibili per garantire la riservatezza sono:

- Le password

- Procedure di autenticazione

- Liste di controllo accessi

- Controlli software

- Policy di sicurezza

- La formazione del personale

Integrità:

quando l'integrità dei dati è protetta le informazioni sono accurate.

I dati non devono solo essere protetti da occhi indiscreti, ma devono anche essere protetti dall'alterazione senza autorizzazione.

Per mantenere l'integrità dei dati è necessario controllare sia l'accesso al sistema che la capacità dell'utente di alterare le informazioni (se non autorizzato).

Come la riservatezza, la protezione dell'integrità dei dati non si limita a respingere gli attacchi dannosi, ma anche le alterazioni non intenzionali come errori o perdite di dati, che possono rappresentare problemi significativi.

I programmi di sicurezza utilizzano una varietà di contromisure per mantenere l'integrità dei dati, tra cui:

- Controlli di accesso

- Autenticazione rigorosa

- Firme digitali

- Controlli amministrativi

- La formazione del personale

Disponibilità:

gli utenti autorizzati devono essere in grado di accedere ai sistemi e alle risorse di cui hanno necessità.

Le misure di disponibilità garantiscono che gli utenti giusti siano in grado di accedere a un sistema in modo tempestivo e senza interruzioni.

Molti dei problemi di disponibilità non hanno conseguenze sui dati, spesso derivano da problemi di infrastruttura come guasti hardware, problemi di larghezza di banda e tempi di inattività del software.

Gli attacchi Denial of Service (DoS) o Ransomware non sono però un evento raro.

Per le aziende, poche cose sono più importanti della disponibilità e della reattività dei servizi on-line con cui operano quotidianamente.

Anche se i tempi di inattività sono minimi, possono comunque avere un impatto significativo sui profitti e la reputazione.

Le contromisure includono:

- Ridondanza hardware

- Server di backup

- Archiviazione dati aggiuntiva

- Monitor delle prestazioni del sistema

- Monitoraggio del traffico di rete

- Firewall

- Router

- Content Delivery Network (CDN)

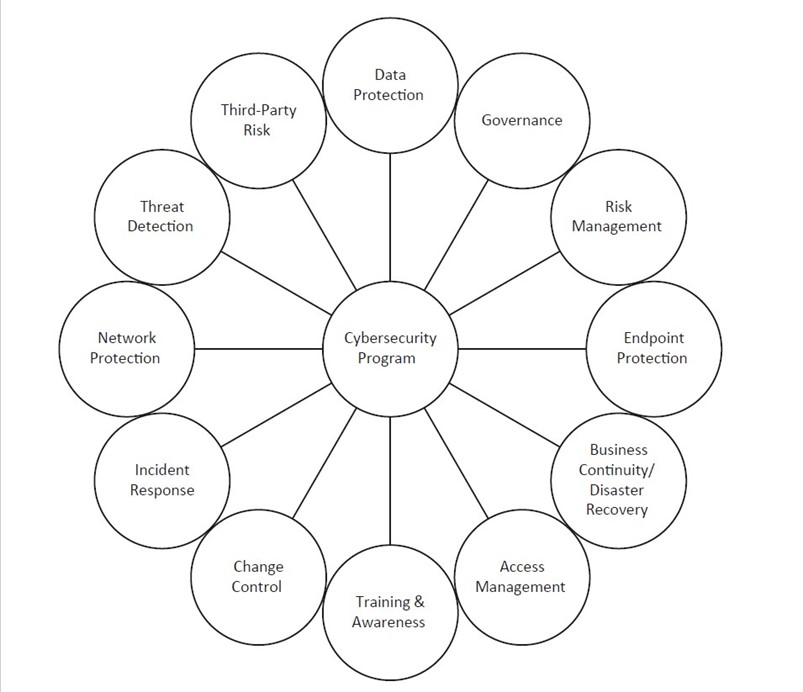

Il Programma di Sicurezza delle Informazioni

I punti principali che il Fractional CISO ha in agenda sono:

1. Ottenere il coinvolgimento ed il supporto dell'Azienda che sarà responsabile della definizione della missione, degli obiettivi del programma e di promuovere ed applicare le politiche di sicurezza in tutta l'organizzazione.

2. Costruire il Team di sicurezza delle informazioni (la creazione del programma di sicurezza non è un lavoro da una sola persona) composto da: i professionisti IT (interni e/o esterni all’azienda) responsabili della gestione delle operazioni quotidiane di sicurezza IT, della valutazione delle minacce e delle vulnerabilità e dei controlli IT.

3. Costruire o aggiornare l'inventario degli “asset”: informazioni, processi, tecnologia e persone (vedi 2. Cosa dobbiamo proteggere?).

4. Determinare con l’Azienda se e per quali normative è necessaria la conformità.

5. Identificare minacce, vulnerabilità e rischi (vedi 3. L’importanza di analizzare i rischi.)

6. Gestire i rischi (vedi 4. La gestione dei rischi, 5. La mitigazione dei rischi cyber)

7. Creare un piano di gestione degli incidenti (vedi 7. La gestione degli incidenti di sicurezza) e di ripristino di emergenza (vedi 8. La continuità operativa).

8. Applicare i controlli di sicurezza (vedi 6. Le principali fonti di attacchi informatici)

9. Formare tutto il personale per renderlo consapevole e responsabile della sicurezza dell’Azienda.

10. Condurre verifiche (audit) periodiche e misurare l’efficacia delle misure adottate.